Nová situácia nás všetkých núti premýšľať a konať inak. Život sa z veľkej časti presunul do online sveta. Množstvo menších, stredných a veľkých firiem prešlo čiastočne alebo úplne na režim práce z domu. Za všeobecný predpoklad môžeme považovať fakt, že i po odznení pandémie budú firmy preferovať tento režim. Spoločnosť vstúpila do éry práce z domu, Work From Home Era.

S novým spôsobom práce prichádzajú aj nové riziká. Na základe výskumov renomovaných spoločností zaoberajúcich sa kybernetickou bezpečnosťou môžeme predpokladať, že hrozby súvisiace so snahou o odcudzenie alebo zničenie dát budú rásť. Len v prvej polovici roka 2019 došlo k odcudzeniu alebo bolo skompromitovaných až 4,1 miliardy záznamov dát. Udialo sa to v období, ktoré pandémiou zatiaľ nebolo poznačené, kedy zamestnanci pracovali viac z kancelárie, než z domu. Môžeme polemizovať o tom, aká bola úroveň kybernetickej bezpečnosti v priestoroch daných firiem, určite ale môžeme skonštatovať, že vyššia, než úroveň zabezpečenia v domácnostiach jednotlivých zamestnancov. Za takýchto podmienok môžeme dané číslo považovať za astronomické.

Aké bude množstvo odcudzených alebo zničených dát ku koncu roka 2020, kedy sa práca presunula z kancelárie do domovov zamestnancov? Dvojnásobne, trojnásobne väčšie? Pravdepodobne ešte viac.

Zamestnávateľ nemá možnosť ovplyvniť aké bezpečnostné prostriedky zamestnanec zvolí pri práci z domu. Čo však môže ovplyvniť je:

- aký druh citlivých dát bude tiecť cez zamestnancovu súkromnú sieť,

- ktorý zamestnanec bude mať k určitému druhu dát prístup.

Zamestnávateľ sa teda môže orientovať na data-centrickú ochranu svojich informácií. Takýto typ ochrany je jednoduchší a z hľadiska nákladovosti aj výhodnejší.

Pri zavedení data-centrickej ochrany nie je dôležité, aká je úroveň zabezpečenia samotnej siete alebo využívaných výpočtových zariadení. Prvoradou je ochrana informácií a dát, ktoré predstavujú gro biznisu spoločnosti.

Zavedený je tzv. „zero-trust“ prístup – nikto nie je dôveryhodnou osobou pre prístup k dátam. Či už sa jedná o používateľa zvnútra spoločnosti, alebo externú osobu.

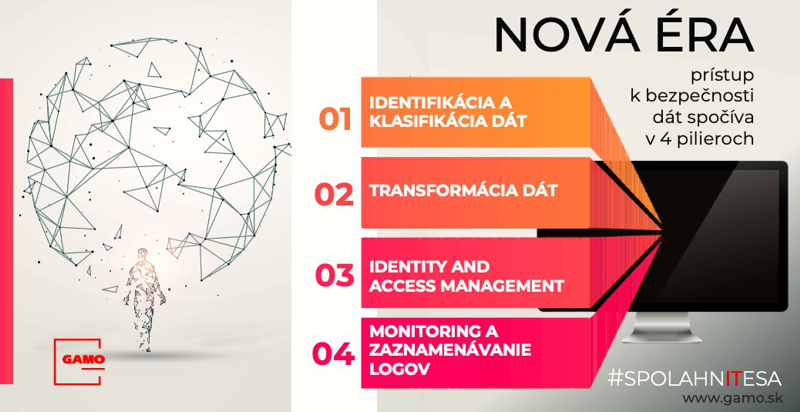

Prakticky prístup funguje na základe 4 hlavných pilierov:

- Identifikácia a klasifikácia dát

Prvým krokom k adaptácii data-centrickej ochrany je identifikácia a následná klasifikácia dôležitých a citlivých dát. Je potrebné určiť aké dáta sú zhromažďované, spracovávané a vymieňané v rámci spoločnosti medzi zamestnancami alebo s externými partnermi. Patria sem napríklad citlivé osobné údaje zamestnancov, zmluvy s dodávateľmi a odberateľmi, bankové záznamy, účtovné záznamy, projektové materiály, know-how a pod. Identifikované údaje musia byť podrobené klasifikácii, čím im je oficiálne priradený stupeň dôležitosti v rámci spoločnosti. Na základe takéhoto stupňa je možné pre jednotlivé skupiny informácií pripraviť a aplikovať bezpečnostné opatrenia pre zaistenie čo najvyššej možnej ochrany. - Transformácia dát

Po úspešnej identifikácií a klasifikácií by mali byť citlivé alebo kriticky dôležité údaje anonymizované alebo inak zamaskované. Najlepšie je na to využiť šifrovanie, pretože k dátam sa dostane len autorizovaná osoba.

- Identity and Access Management

Len autorizovaná osoba by mala mať prístup ku správnym dátam, v správnom čase a v závislosti od účelu, na ktorý dané informácie potrebuje. Preto je potrebné mať zavedené spôsoby overenia totožnosti konkrétnej osoby, spoločne so stanovenými rolami a typmi informácií, ktoré sú pre špecifickú rolu potrebné pre výkon pracovnej činnosti.

- Monitoring a zaznamenávanie logov

Zariadenia a systémy, v ktorých sú zhromažďované, spracovávané a uchovávané informácie by mali byť nepretržite monitorované. Zaznamenané logy by sa mali analyzovať, aby bolo následne možné určiť rozdiel medzi štandardným prihlásením používateľa a podozrivým prihlásením. Veľmi často sa v praxi stretávame s prípadmi, kedy spoločnosť má len čiastočnú alebo minimálnu vedomosť o tom, aké citlivé dáta zhromažďuje a spracováva, a kto má k týmto informáciám prístup. Často sa stáva, že pri analýze a identifikácií informácií zistíme spolu s klientom, že množstvo používateľov s neautorizovaným prístupom má dané dáta k dispozícií a toto množstvo je niekoľkonásobne vyššie, než sú predpokladané prvotné odhady a výpočty.